<>Mới đây, TeamViewer tiết lộ rằng họ đã phát hiện ra “sự bất thường” trong môi trường CNTT nội bộ của công ty vào ngày 26 tháng 6 năm 2024.

<>“Chúng tôi ngay lập tức kích hoạt các quy trình ứng cứu sự cố, bắt đầu điều tra cùng với một nhóm chuyên gia an ninh mạng nổi tiếng và thực hiện các biện pháp khắc phục cần thiết”, công ty cho biết.

<>Họ cũng lưu ý thêm rằng môi trường CNTT của công ty hoàn toàn bị tách biệt khỏi môi trường sản phẩm và không có dấu hiệu nào cho thấy bất kỳ dữ liệu khách hàng nào bị ảnh hưởng do sự cố.

<>TeamViewer chưa tiết lộ bất kỳ chi tiết nào về kẻ đứng sau vụ xâm nhập và cách chúng thực hiện, họ cho biết cuộc điều tra đang được tiến hành và sẽ cung cấp thông tin cập nhật khi có thông tin mới.

<>Đáng chú ý là Trung tâm Chia sẻ và Phân tích Thông tin Y tế Hoa Kỳ (Health-ISAC) đã phát hành bản tin về việc các tác nhân đe dọa đang tăng cường khai thác TeamViewer.

<>Health-ISAC cho biết : “Các tác nhân đe dọa đã được quan sát thấy đang lạm dụng các công cụ truy cập từ xa”. “Teamviewer đang bị khai thác bởi các tác nhân đe dọa liên quan đến APT29”.

<>Hiện vẫn chưa xác định được liệu kẻ tấn công đang lợi dụng những điểm yếu trong TeamViewer để xâm nhập vào mạng lưới của khách hàng, lợi dụng các biện pháp bảo mật kém để xâm nhập vào mục tiêu và triển khai phần mềm độc hại hay chúng đã thực hiện một cuộc tấn công vào chính hệ thống của TeamViewer hay không.

<>APT29, còn được gọi là BlueBravo, Cloaked Ursa, Cosy Bear, Midnight Blizzard và The Dukes, là một nhóm đe dọa được nhà nước bảo trợ. Gần đây, nó có liên quan đến hành vi vi phạm của Microsoft và Hewlett Packard Enterprise (HPE).

<>Kể từ đó, Microsoft đã tiết lộ rằng một số hộp thư đến email của khách hàng cũng đã bị APT29 truy cập sau vụ hack được phát hiện vào đầu năm nay, theo báo cáo từ Bloomberg và Reuters .

<>Cuộc tấn công được quy kết cho APT29

<>TeamViewer đã quy kết cuộc tấn công cho APT29, cho biết nó nhắm mục tiêu vào thông tin xác thực liên quan đến tài khoản nhân viên trong môi trường CNTT của công ty.

<>“Dựa trên việc giám sát bảo mật liên tục, chúng tôi đã xác định hành vi đáng ngờ của tài khoản này và ngay lập tức đưa ra các biện pháp ứng phó sự cố”, công ty lưu ý trong bản cập nhật.

<>Trong thông báo cập nhật ngày 30 tháng 6, TeamViewer xác nhận rằng vụ vi phạm không ảnh hưởng đến môi trường sản phẩm, nền tảng kết nối TeamViewer hoặc bất kỳ dữ liệu khách hàng nào, đồng thời nêu rõ công ty đang nỗ lực để tăng cường bảo mật cho môi trường CNTT nội bộ của công ty.

<>“Theo những phát hiện hiện tại, kẻ đe dọa đã lợi dụng tài khoản nhân viên bị xâm nhập để sao chép dữ liệu thư mục nhân viên, bao gồm tên, thông tin liên hệ của công ty và mật khẩu nhân viên được mã hóa cho môi trường CNTT nội bộ”, công ty cho biết . “Chúng tôi đã thông báo cho nhân viên của mình và các cơ quan liên quan”.

<>TeamViewer, đang hợp tác với Microsoft trong nỗ lực ứng phó sự cố, cho biết rủi ro liên quan đến mật khẩu được mã hóa có trong thư mục đã được giảm thiểu; đồng thời cho biết họ đã tăng cường các quy trình xác thực cho nhân viên của mình đến mức tối đa và triển khai các lớp bảo vệ mạnh mẽ hơn nữa.

<>Nguồn: thehackernews.com.

Tín nhiệm mạng | GitLab đã phát hành các bản cập nhật bảo mật để giải quyết 14 lỗi bảo mật, bao gồm một lỗ hổng nghiêm trọng có thể bị khai thác để chạy các quy trình tích hợp liên tục và triển khai liên tục (CI/CD) với tư cách người dùng bất kỳ.

Một lỗ hổng bảo mật nghiêm trọng mới ảnh hưởng đến Progress Software MOVEit Transfer đang bị khai thác tràn lan ngay sau khi thông tin chi tiết về lỗ hổng được tiết lộ công khai.

Apple đã phát hành bản cập firmware cho AirPods để giải quyết lỗ hổng cho phép kẻ xấu truy cập trái phép vào tai nghe.

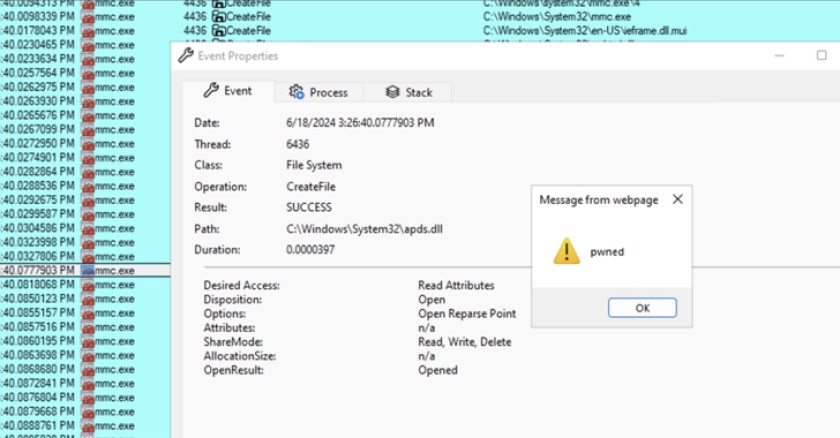

Các tác nhân đe dọa đang khai thác một kỹ thuật tấn công mới trong thực tế, lạm dụng các tệp MSC (management saved console) độc hại để đạt được việc thực thi mã bằng cách sử dụng Microsoft Management Console (MMC) và trốn tránh các biện pháp phòng thủ bảo mật.

Tin tặc đã sửa đổi mã nguồn của ít nhất 05 plugin được lưu trữ trên WordPress.org để thêm vào các tập lệnh PHP độc hại cho phép tạo tài khoản mới với đặc quyền quản trị trên các trang web sử dụng chúng.

Mới đây, PIB Fact Check – trang thông tin chuyên đăng tải về các hình thức lừa đảo – đã đưa ra lời cảnh báo về một thủ đoạn mới hết sức tinh vi, liên quan tới dịch vụ vận chuyển hàng hóa của Bưu điện Ấn Độ (Indian Post).

Hãy cung cấp các thông tin dưới đây để hoàn tất đăng ký!

Chọn loại chứng nhận

Chứng nhận xác thực thông tin tổ chức

Chứng nhận an toàn thông tin website

Chứng nhận thiết bị an toàn

Chứng nhận hệ thống an toàn

Chúng tôi sẽ sớm liên hệ với bạn để xác thực các thông tin & hoàn tất quá trình kiểm duyệt để cấp chứng nhận.

Cảm ơn bạn đã thực hiện đánh giá.